Apple hat die Entdeckung einer schwerwiegenden Sicherheitslücke in iPhone-, iPad- und Mac-Geräten bekannt gegeben, die es Angreifern möglicherweise ermöglichen könnte, die vollständige Kontrolle über die Geräte des Opfers zu erlangen.

Anzeige kommen in Form von Apfel Es hat ein Sicherheitsupdate veröffentlicht, das den Angriff verhindern wird.

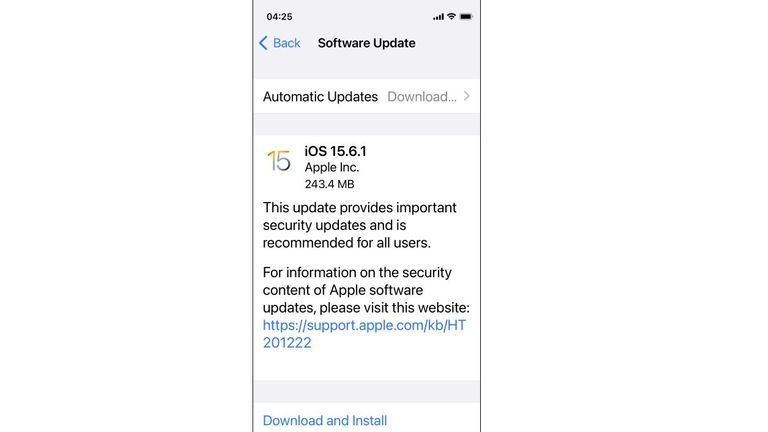

Um dieses Sicherheitsupdate zu installieren, gehen Sie zur App „Einstellungen“, dann zu „Allgemein“ und dann zu „Software-Updates“.

Die neueste Version von iOS und iPadOS ist 15.6.1, während macOS auf 12.5.1 läuft.

Wie funktionierte der Angriff?

Laut Apple könnte die Schwachstelle durch „Web Content Manipulation“ ausgenutzt worden sein, also durch den Zugriff auf eine Webseite mit Schadcode.

Jeder Angreifer, der sich der Schwachstelle bewusst ist – und weiß, wie sie ausgenutzt werden kann – kann, indem er das Opfer auf diese Webseite leitet, beliebigen Code auf dem Computer des Opfers ausführen.

Geräte beschränken normalerweise die Arten von Code, der auf ihnen ausgeführt werden kann, auf Benutzer mit bestimmten Privilegien – aber diese Schwachstelle ermöglichte es, Code mit Kernel-Privilegien auszuführen.

Der Kernel ist der zentrale Teil von iOS. Es hat uneingeschränkten Zugriff auf alle Aspekte des Betriebssystems – was bedeutet, dass der Angreifer die vollständige Kontrolle über den Computer des Opfers haben kann.

Wer hat es benutzt, um Menschen anzugreifen?

Apple sagte, dass ihm ein Bericht bekannt ist, wonach die Schwachstelle möglicherweise aktiv ausgenutzt wurde.

Weitere Details nannte das Unternehmen jedoch nicht.

Welche Risiken bestehen für die Allgemeinheit?

In der Welt der Cybersicherheit ist die Möglichkeit, Code auf dem Gerät eines Opfers auszuführen, sobald eine Webseite geöffnet wird, sehr selten und mächtig.

Als einfache Frage von Angebot und Nachfrage hätte ein Exploit für viel Geld gekauft werden können – und wenn ja, könnte er möglicherweise zum Angriff auf ein hochwertiges Ziel verwendet werden.

Offensive Cyber-Tools wie gefährliche Exploits wie diese halten nicht ewig.

Sobald die Schwachstelle entdeckt wurde, kann der Softwareanbieter damit beginnen, eine Lösung dafür zu entwickeln – und jeder Versuch, die Schwachstelle auszunutzen, kann ihre Existenz aufdecken.

Diese begrenzte Zeit, in der die Schwachstelle ausgenutzt werden kann, wirkt sich auch auf die Marktdynamik für den Kauf, Verkauf und die Verwendung dieser Tools aus.

All dies bedeutet, dass bevor die Schwachstelle von Apple entdeckt wurde – als es sich um eine „Zero-Day“-Schwachstelle handelte, weil der Anbieter keine Tage hatte, um den Patch zu entwickeln – sie wahrscheinlich nicht für allgemeines Targeting verwendet wurde.

Nachdem die Sicherheitsanfälligkeit jedoch der Öffentlichkeit bekannt wurde, könnten Kriminelle das Sicherheitsupdate zurückentwickeln und auf Mitglieder der Öffentlichkeit abzielen, die ihre Geräte noch nicht aktualisiert haben.

Aus diesem Grund ist es wichtig, die neuesten Sicherheitsupdates zu installieren.

Wer hat dieses Problem gefunden?

Der Forscher, der die Schwachstelle gemeldet hat, hat sich entschieden, anonym zu bleiben.

Es könnte eine Reihe von Gründen geben, warum sie das tun würden, einschließlich einfach, dass sie nicht die Aufmerksamkeit wollten, die der Bericht ihnen gebracht hätte.

Es ist auch möglich, dass der Forscher für ein Unternehmen oder eine Regierungsorganisation arbeitet, die von dieser Schwachstelle betroffen ist.

Wenn dies der Fall ist, könnte die Offenlegung ihres Wissens über den Angriff – indem die Offenlegung einem mit dem Opfer verbundenen Namen zugeordnet wird – dem Angreifer ein gewisses Feedback über seinen Angriffsprozess geben.

Weiterlesen: GCHQ verrät, warum es einige Software-Schwachstellen geheim hält

Alternativ könnte die Schwachstelle auch von einer westlichen Regierung mit einem Verfahren zum Ausgleich der Schwachstellen gemeldet worden sein, wie etwa dem britischen National Cyber Security Centre, das Teil des GCHQ ist.

Sicherheits- und Geheimdienste mussten die Schwachstelle möglicherweise ausnutzen, haben sich aber danach entschieden, sie Apple mitzuteilen, damit sie behoben werden kann.

Es gibt keine Beweise für eines der oben genannten Szenarien, sie werden als Beispiele für die verschiedenen Gründe angeführt, warum der Forscher sich entschieden haben könnte, anonym zu bleiben.

More Stories

Neue Trends in der Technologie

Neue Warnung vor Passwort-Hacking für Gmail-, Facebook- und Amazon-Benutzer

Lamborghini Revoleto: 4-Sterne-Bewertung